Perfekte Sicherheit gibt es nicht. Mit genügend Wissen, Ressourcen und Zeit kann jedes System kompromittiert werden. Das Beste, was Sie tun können, ist, es einem Angreifer so schwer wie möglich zu machen. Sie können jedoch Schritte unternehmen, um Ihr Netzwerk gegen die überwiegende Mehrheit der Angriffe abzusichern.

Die Standardkonfigurationen für sogenannte Consumer-Grade-Router bieten eine relativ einfache Sicherheit. Um ehrlich zu sein, braucht man nicht viel, um sie zu gefährden. Wenn ich einen neuen Router installiere (oder einen vorhandenen zurücksetze), verwende ich selten die "Setup-Assistenten". Ich gehe durch und konfiguriere alles genau so, wie ich es will. Wenn es keinen guten Grund gibt, lasse ich es normalerweise nicht als Standard.

Ich kann Ihnen nicht genau sagen, welche Einstellungen Sie ändern müssen. Die Administrationsseite jedes Routers ist unterschiedlich. sogar Router vom selben Hersteller. Je nach Router gibt es möglicherweise Einstellungen, die Sie nicht ändern können. Für viele dieser Einstellungen müssen Sie auf den erweiterten Konfigurationsabschnitt der Administrationsseite zugreifen.

Tipp : Sie können die Android-App RouterCheck verwenden, um die Sicherheit Ihres Routers zu testen.

Ich habe Screenshots eines Asus RT-AC66U beigefügt. Es ist in der Standardeinstellung.

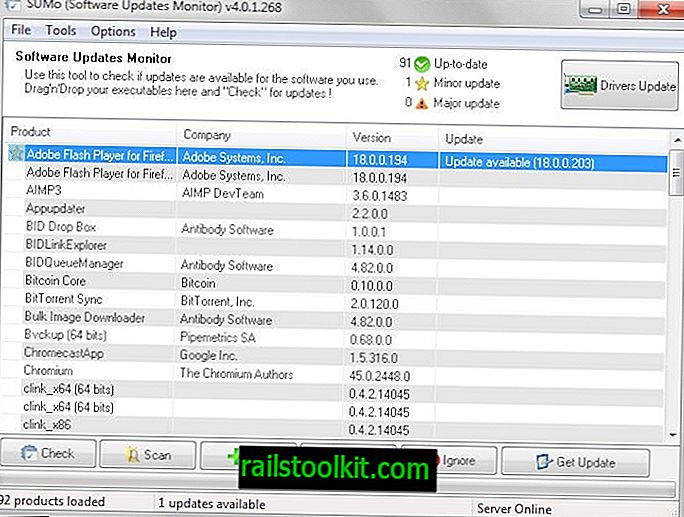

Aktualisieren Sie Ihre Firmware. Die meisten Leute aktualisieren die Firmware, wenn sie den Router zum ersten Mal installieren und lassen ihn dann in Ruhe. Jüngste Untersuchungen haben ergeben, dass 80% der 25 meistverkauften WLAN-Router-Modelle Sicherheitslücken aufweisen. Betroffene Hersteller sind unter anderem Linksys, Asus, Belkin, Netgear, TP-Link, D-Link und Trendnet. Die meisten Hersteller veröffentlichen aktualisierte Firmware, wenn Schwachstellen aufgedeckt werden. Legen Sie eine Erinnerung in Outlook oder einem von Ihnen verwendeten E-Mail-System fest. Ich empfehle, alle 3 Monate nach Updates zu suchen. Ich weiß, dass dies wie ein Kinderspiel klingt, aber nur Firmware von der Website des Herstellers installieren.

Deaktivieren Sie außerdem die Funktion des Routers, um automatisch nach Updates zu suchen. Ich bin kein Fan davon, Geräte nach Hause telefonieren zu lassen. Sie haben keine Kontrolle darüber, welches Datum gesendet wird. Wussten Sie zum Beispiel, dass mehrere sogenannte „Smart-TVs“ Informationen an ihren Hersteller zurücksenden? Sie senden alle Ihre Betrachtungsgewohnheiten jedes Mal, wenn Sie den Kanal wechseln. Wenn Sie ein USB-Laufwerk anschließen, wird eine Liste aller Dateinamen auf dem Laufwerk gesendet. Diese Daten sind unverschlüsselt und werden auch dann gesendet, wenn die Menüeinstellung auf NEIN gesetzt ist.

Deaktivieren Sie die Remoteverwaltung. Ich verstehe, dass einige Leute in der Lage sein müssen, ihr Netzwerk aus der Ferne neu zu konfigurieren. Wenn Sie müssen, aktivieren Sie mindestens den https-Zugriff und ändern Sie den Standardport. Beachten Sie, dass dies jede Art von Cloud-basierter Verwaltung umfasst, z. B. Linksys 'Smart WiFi Account und Asus' AiCloud.

Verwenden Sie ein sicheres Passwort für den Router-Administrator. Genug gesagt. Standardkennwörter für Router sind allgemein bekannt und Sie möchten nicht, dass jemand einfach einen Standardpass ausprobiert und auf den Router zugreift.

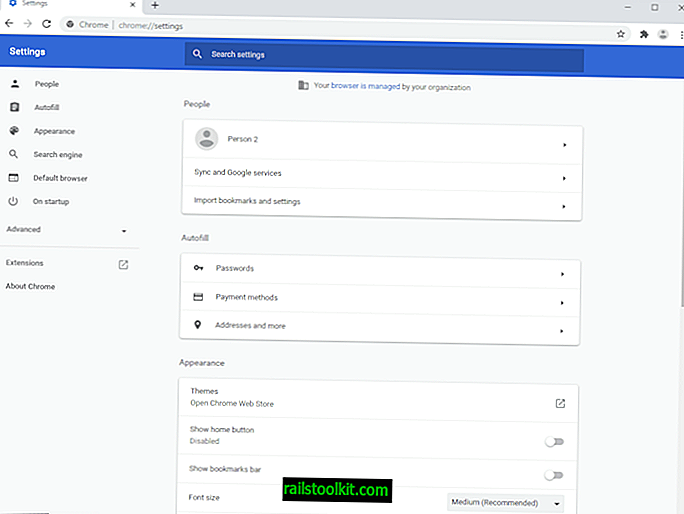

Aktivieren Sie HTTPS für alle Administratorverbindungen. Dies ist bei vielen Routern standardmäßig deaktiviert.

Beschränken Sie eingehenden Datenverkehr. Ich weiß, dass dies gesunder Menschenverstand ist, aber manchmal verstehen die Menschen die Konsequenzen bestimmter Einstellungen nicht. Wenn Sie die Portweiterleitung verwenden müssen, gehen Sie sehr selektiv vor. Verwenden Sie nach Möglichkeit einen Nicht-Standard-Port für den Dienst, den Sie konfigurieren. Es gibt auch Einstellungen zum Filtern des anonymen Internetverkehrs (Ja) und für die Ping-Antwort (Nein).

Verwenden Sie die WPA2-Verschlüsselung für das WiFi. Verwenden Sie niemals WEP. Mit im Internet frei verfügbarer Software kann dies innerhalb von Minuten behoben werden. WPA ist nicht viel besser.

Schalten Sie WPS (WiFi Protected Setup) aus . Ich verstehe die Bequemlichkeit der Verwendung von WPS, aber es war eine schlechte Idee, damit zu beginnen.

Beschränken Sie den ausgehenden Datenverkehr. Wie oben erwähnt, mag ich normalerweise keine Geräte, die nach Hause telefonieren. Wenn Sie über diese Art von Geräten verfügen, sollten Sie erwägen, den gesamten Internetverkehr für diese Geräte zu blockieren.

Deaktivieren Sie nicht verwendete Netzwerkdienste, insbesondere UPnP. Es gibt eine weithin bekannte Sicherheitslücke bei der Verwendung von uPnP-Diensten. Andere Dienste werden wahrscheinlich nicht benötigt: Telnet, FTP, SMB (Samba / Filesharing), TFTP, IPv6

Melden Sie sich von der Admin-Seite ab, wenn Sie fertig sind . Wenn Sie die Webseite schließen, ohne sich abzumelden, bleibt eine authentifizierte Sitzung im Router geöffnet.

Suchen Sie nach einer Sicherheitsanfälligkeit für Port 32764 . Meines Wissens sind einige von Linksys (Cisco), Netgear und Diamond hergestellte Router betroffen, aber möglicherweise gibt es auch andere. Eine neuere Firmware wurde veröffentlicht, das System wird jedoch möglicherweise nicht vollständig gepatcht.

Überprüfen Sie Ihren Router unter: //www.grc.com/x/portprobe=32764

Aktivieren Sie die Protokollierung . Suchen Sie regelmäßig in Ihren Protokollen nach verdächtigen Aktivitäten. Die meisten Router können die Protokolle in festgelegten Intervallen per E-Mail an Sie senden. Stellen Sie außerdem sicher, dass die Uhr und die Zeitzone richtig eingestellt sind, damit Ihre Protokolle korrekt sind.

Für die wirklich sicherheitsbewussten (oder vielleicht nur paranoiden) sind die folgenden zusätzlichen Schritte zu beachten

Ändern Sie den Benutzernamen des Administrators . Jeder weiß, dass die Standardeinstellung normalerweise admin ist.

Richten Sie ein "Gast" -Netzwerk ein . Viele neuere Router können separate drahtlose Gastnetzwerke erstellen. Stellen Sie sicher, dass nur der Zugriff auf das Internet und nicht auf Ihr LAN (Intranet) möglich ist. Verwenden Sie natürlich die gleiche Verschlüsselungsmethode (WPA2-Personal) mit einer anderen Passphrase.

Schließen Sie keinen USB-Speicher an Ihren Router an . Dadurch werden automatisch viele Dienste auf Ihrem Router aktiviert und der Inhalt dieses Laufwerks kann dem Internet zugänglich gemacht werden.

Verwenden Sie einen alternativen DNS-Anbieter . Möglicherweise verwenden Sie die DNS-Einstellungen, die Sie von Ihrem Internetdienstanbieter erhalten haben. DNS ist zunehmend ein Angriffsziel geworden. Es gibt DNS-Anbieter, die zusätzliche Schritte unternommen haben, um ihre Server zu sichern. Als zusätzlichen Bonus kann ein anderer DNS-Anbieter Ihre Internetleistung verbessern.

Ändern Sie den Standard-IP-Adressbereich in Ihrem LAN (innerhalb) Netzwerk . Jeder Router für Privatanwender, den ich gesehen habe, verwendet entweder 192.168.1.x oder 192.168.0.x, um das Erstellen eines Skripts für einen automatisierten Angriff zu vereinfachen.

Verfügbare Bereiche sind:

Beliebig 10.xxx

Beliebige 192.168.xx

172.16.xx bis 172.31.xx

Ändern Sie die Standard-LAN-Adresse des Routers . Wenn jemand Zugriff auf Ihr LAN erhält, weiß er, dass die IP-Adresse des Routers entweder xxx1 oder xxx254 lautet. Mach es ihnen nicht leicht.

Deaktivieren oder beschränken Sie DHCP . Das Deaktivieren von DHCP ist normalerweise nur dann sinnvoll, wenn Sie sich in einer sehr statischen Netzwerkumgebung befinden. Ich bevorzuge es, DHCP auf 10-20 IP-Adressen ab xxx101 zu beschränken. Auf diese Weise können Sie leichter verfolgen, was in Ihrem Netzwerk geschieht. Ich bevorzuge es, meine "permanenten" Geräte (Desktops, Drucker, NAS usw.) auf statische IP-Adressen zu setzen. Auf diese Weise verwenden nur Laptops, Tablets, Telefone und Gäste DHCP.

Deaktivieren Sie den Administratorzugriff über WLAN . Diese Funktion ist nicht bei allen Heimroutern verfügbar.

Deaktivieren Sie die SSID-Übertragung . Dies ist für einen Fachmann nicht schwer zu überwinden und kann es zu einem Problem machen, Besuchern in Ihrem WiFi-Netzwerk zu erlauben.

Verwenden Sie die MAC-Filterung . Das gleiche wie oben; ungünstig für Besucher.

Einige dieser Elemente fallen in die Kategorie "Security by Obscurity", und es gibt viele IT- und Sicherheitsexperten, die sich über sie lustig machen und behaupten, sie seien keine Sicherheitsmaßnahmen. In gewisser Weise sind sie absolut richtig. Wenn Sie jedoch Maßnahmen ergreifen können, um die Beeinträchtigung Ihres Netzwerks zu erschweren, ist dies meines Erachtens eine Überlegung wert.

Gute Sicherheit heißt nicht, sie zu setzen und zu vergessen. Wir haben alle von den zahlreichen Sicherheitslücken in einigen der größten Unternehmen gehört. Für mich ist der wirklich irritierende Teil, als Sie hier für 3, 6, 12 Monate oder länger kompromittiert wurden, bevor es entdeckt wurde.

Nehmen Sie sich Zeit, um Ihre Protokolle zu durchsuchen. Durchsuchen Sie Ihr Netzwerk nach unerwarteten Geräten und Verbindungen.

Nachfolgend finden Sie eine maßgebliche Referenz:

- US-CERT - //www.us-cert.gov/sites/default/files/publications/HomeRouterSecurity2011.pdf